亲爱的各位同事:

见信佳!

相信大家上周都陆陆续续收到了一封来自“信息中心”关于“统一身份认证账号异常”的邮件吧?在这里,信息中心要诚恳地跟大家说一声抱歉,因为这是我们自己组织的一次钓鱼邮件测试,希望没有给大家带来太多的困扰。

我们为什么要做这次测试?

历年来的网络安全攻防演习中,我们发现钓鱼邮件攻击是最常用的攻击手段。尽管目前在校园网络边界上、个人终端上部署了大量的安全防护手段,基本可以抵御外部的直接入侵,但是聪明的黑客们也深知这一点,因此通过精心设计钓鱼邮件来植入木马后门,获取权限账号,进而轻松绕过各种防御系统成为了他们的首选方式。

在这几年间,我们学校也遭受了多次钓鱼邮件攻击,多数伪装得不够巧妙,都被我们识破和拦截了,但是也存在部分邮件成功诱捕,成功获取了内部网络权限。于是本着切实提升大家网络安全意识的目的,这一次,我们准备干一票大的!

我们是怎么做的

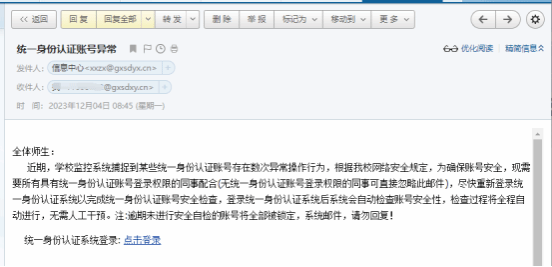

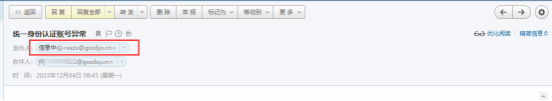

第一步,我们选用了一个高仿咱们学校邮箱的地址xxzx@gxsdyx.cn,并将其名字改为信息中心。

Tips:学校邮箱都是以: @gxsdxy.cn或@gxsdxy.edu.cn结尾,此处的:xxzx@gxsdyx.cn为高仿邮箱。

划重点:防范钓鱼邮件的第一条就是确认邮箱地址是否真实,钓鱼邮件一般都会将发件人名称改成用户熟悉的样式,但是真实的邮箱地址它是改不了的,如果发现名字和地址不对应,那肯定是钓鱼邮件。有时候邮箱地址不会直接显示出来,需要用户把鼠标放到名字上才会显示,所以大家在接到可疑内容邮件的时候一定要确定邮件来源哦。

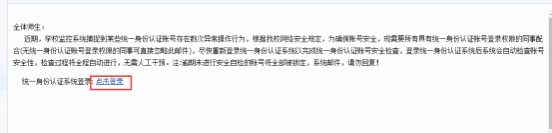

第二步,我们伪造了邮件内容,并且在里面添加了一个统一身份认证页面的超链接,这个链接看似是正确的网址,其实鼠标放上去可以看到,背后指向的是钓鱼网址。

Tips:好多同事是在这一步中招的,没有怀疑就直接点击了。

划重点:可疑邮件里的任何链接都不要点,有可能指向的就是挂木马的网站。

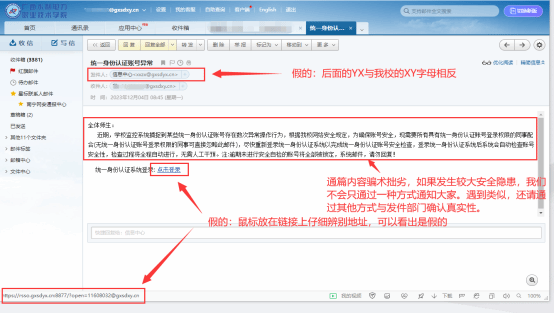

第三步,我们做了一个高仿的学校统一身份认证登录界面,但是其实跟学校正常的认证登录界面还是有区别的,为的是盗取用户的登录名和密码。

Tips:有些同事点击链接后发现不对劲,但是仍然有一些同事直接登录了,这样一来自己的用户名和密码直接就被发送到了我们的后台系统。

划重点:可疑链接不要点击,遇到要输入用户名和密码的界面千万不要轻信,如果不幸输入了,请第一时间更改密码。

以上就是我们这次精心谋划整个钓鱼邮件测试的全过程,为了加深印象,大家可以放大看一下下面这几张图,看看自己是在哪一步中招的。当然所有行动都经过了严格控制,大家也不用担心数据遭到泄露,我们已经做了充分的准备。只是做个测试,对大家不会造成任何影响。

钓鱼结果怎么样

由于这次钓鱼测试是精心设计的,所以测试结果也在我们的预料之中,不瞒大家,一些专业的信息化人员也有中招的情况,具体数字和人员名单已经不重要(别问,问就是很多),只是我们在分析结果的时候发现了一些有意思的现象,下面跟大家分享一下。

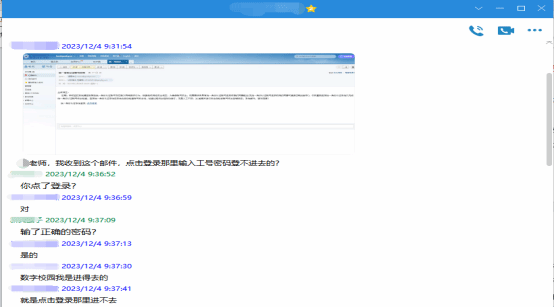

1.在钓鱼测试刚刚开始没几分钟,一位关系很好的同事就联系了我们,我心想:这么快就发现不对劲了?

然而他只是来问怎么登录不上的。当时我们的内心其实是崩溃的,毕竟这位同事还是一名关键岗位的管理人员。

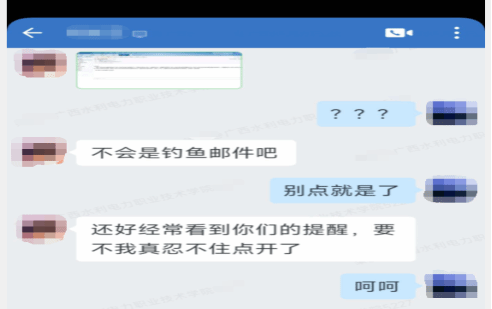

2.有一些同事的安全意识还是很强的,在收到邮件的第一时间联系了我们,并直接问是不是钓鱼邮件。

但是在后续跟另外一些同事的沟通过程中发现,他们是在点开附件和链接后,发现了不对劲,于是没有进一步输入用户名和密码。

这里要说明的是,尽管这部分同事已经有了一定的安全意识,但是在实战的钓鱼攻击中,一旦点击附件和链接,其实就已经中招了,因此要切记发现可疑邮件,什么都不要点击。

3.有几个同事联系我们说他们邮箱管理人员已经转发了这个邮件,让他们抓紧时间按邮箱要求修改账号密码,但是他们登录不上,所以来问我们怎么回事。在我跟他们解释后,他们说因为是部门转发要求的,时间又紧急,所以原本有一点的怀疑也被打消了。

这是个很有意思的现象,也告诉了我们作为领导岗位、关键岗位用户,更要提升自身的网络安全意识,否则普通员工在接受到错误指示后,自身的防范意识可能会降低,导致网络安全风险不断扩散。

结语

钓鱼邮件测试的目的是通过实战来提高大家的防范意识,而不是为了钓大家鱼,如果有影响到各位,在这里再说一声抱歉!

最后,再提醒下那些点击了链接并提交了用户名密码的小伙伴,最好重新改一下密码,虽然所有的信息都是保密的,我们后台也已经把获取的数据都删除了,但是改了密码自己也会踏实些嘛,也希望大家无论在工作还是生活中,都能提高网络安全意识,远离网络风险。

信息中心

2023年12月19日